Monitoring-System-Aktivitäten

Der Log Tracker dient als zentrale Stelle für die Prüfung und Analyse der Systemaktivitäten. Die Back-End-Server und -Datenbanken, die in Engage verwendete Informationen speichern, zeichnen die Systemereignisse in Form von Protokolleinträgen auf. Diese Einträge werden im Log Tracker gesammelt und angezeigt.

Verwenden Sie den Log Tracker, um die Benutzer und automatisierten Prozesse zu identifizieren, die für die Systemereignisse verantwortlich sind. Sie können diese Informationen zur Problembehandlung und -lösung verwenden. Außerdem können Sie Zeiten feststellen, zu denen Ihr System weniger aktiv ist und Kapazitäten hat, um ressoucenintensive Aufgaben zu verarbeiten.

Ansichten

Der Log Tracker bietet Ihnen verschiedene Anzeigen der Ereignisse, die in Ihrem System stattgefunden haben. Jede Ansicht bietet einen anderen Grad von Detailgenauigkeit.

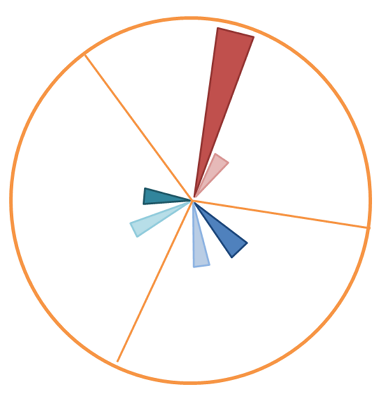

Mit dem Überblick wird Ihnen ermöglicht, die Anzahl gegenwärtiger Protokolleinträge mit der durchschnittlichen Anzahl in einem gleichen Zeitraum zu vergleichen. So können Sie leicht unnormale Systemaktivitäten feststellen.

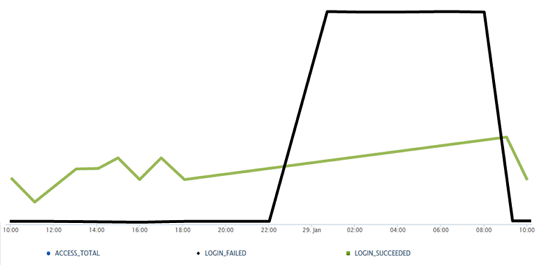

In der Diagrammansicht sehen Sie Einträge in einem Zeitraum. Jede Eintragsart wird im Diagramm als eine Linie dargestellt. Damit können Sie genau sehen, wann und wie oft bestimmte Ereignisse in Ihrem System stattfinden.

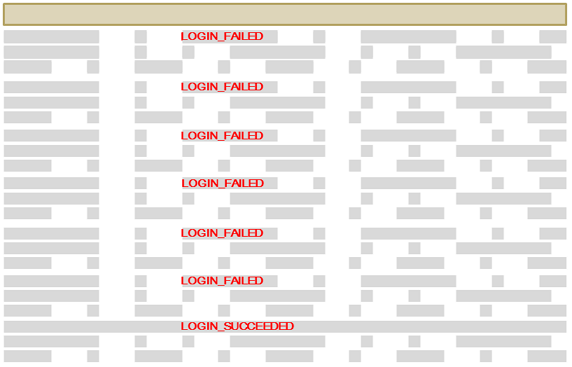

In der Listenansicht finden Sie genaue Angaben für alle Ereignisse, die in Ihrem System stattgefunden haben. So können Sie die Quelle jedes Ereignisses feststellen und Sie erhalten Referenz-IDs, mit denen Sie zugehörige Objekte in Ihrem System finden und verwalten können.

Insgesamt können Sie mit diesen Ansichten Tendenzen feststellen und Probleme eingrenzen.

Prozesse im Log-Tracker

Der Log Tracker zeigt und speichert eine Reihe von Systemereignissen, einschließlich Einträgen von laufenden Systemprozessen. Für einen Prozess zeigt der Log-Tracker einen Eintrag an, der das Anfangsereignis speichert sowie einen zweiten Eintrag, der die Fertigstellung speichert. Der Log-Tracker ermöglicht Ihnen nicht, einen Prozess zu beeinflussen. Um einen Prozess zu beeinflussen, nutzen Sie den Dialog Übersicht Prozesse. Für weitere Informationen, siehe ⇘ Prozesse.

Sicherheit

Mit dem Log-Tracker können Sie sicherheitsbezogene Zwischenfälle feststellen. Dazu gehören Versuche mithilfe von gefährdeten Benutzerkonten auf das System zuzugreifen sowie die Identifikation von Aktionen, die von einem Nichtbenutzer durchgeführt werden, der erfolgreich in das System eindringt.

Die Eingabeklasse Zugang beinhaltet alle Einträge, die mit Login-Ereignissen in Zusammenhang stehen, sowohl erfolgreiche als auch fehlgeschlagene Login-Versuche. Eine überdurchschnittlich hohe Zahl fehlgeschlagener Login-Versuche kann auf eine der folgenden Situationen hindeuten:

Ein Benutzer hat das Passwort für sein Engage-Konto vergessen.

Ein nicht-Nutzer versucht mithilfe der Anmeldeinformationen eines Benutzerkontos auf Ihr System zuzugreifen.

Beispiel:

Ein Systemadministrator öffnet den Dialog Übersicht Log-Tracker. Es wird festgestellt, dass die Anzahl aktueller Ereignisse in der Kategorie Zugang viel höher als gewöhnlich ist.

Es wird die Spalte Zugang geklickt, um die Ereignisse in dieser Kategorie im Dialog Log-Tracker-Diagrammansicht anzusehen. Die Zeile mit den fehlgeschlagenen Login-Versuchen zeigt mehrere Einträge an, beginnend um Mitternacht. Das System zeigt die gleiche Anzahl fehlgeschlagener Login-Versuche über den Zeitraum von mehreren Stunden an.

.

Der Systemadministrator klickt auf den Punkt im Diagramm, an dem der erste fehlgeschlagene Login registriert wurde. Alle Log-Einträge für die Klasse Zugang werden in der Listenansicht Log-Tracker angezeigt. Hier wird erkannt, dass das Konto nach jedem dritten fehlgeschlagenen Login Änderungen vornahm. Der letzte Eintrag in der Klasse Zugang hat die Bezeichnung LOGIN_SUCCEEDED. Das könnte darauf hinweisen, dass sich der Eindringling nach mehreren Versuchen mit falschen Login-Anmeldeinformationen erfolgreich im System einloggen konnte.

.

Der Systemadministrator setzt sich mit dem Kontoinhaber in Verbindung und bestätigt, dass der Login nicht vom Kontoinhaber versucht wurde. Er wechselt wieder zur Listenansicht, gibt die E-Mail-Adresse in den Identifikator-Filter ein und zeigt nur die Einträge in Bezug auf diesen Benutzer an.

Der Filter wird erweitert, um alle Eintragskategorien einzubeziehen und alle Änderungen festzustellen, die durch dieses Konto nach dem Login durchgeführt wurden. Anhand der durch den Log-Tracker gesammelten Informationen werden die durch den Eindringling vorgenommenen Änderungen festgestellt und rückgängig gemacht. Der Kontoinhaber wird von diesen Änderungen in Kenntnis gesetzt und aufgefordert, sein Passwort zu ändern.